Comprendre et prévenir les cyberattaques

Depuis le début de l’année, et dans un contexte international complexe, on observe une hausse importante des cyberattaques ciblant les entreprises en France. Cette augmentation s’explique aussi par une meilleure capacité de détection des menaces, rendue possible grâce à l’installation de systèmes de protection.

Quelles sont les attaques les plus fréquentes aujourd’hui ? Et comment les prévenir efficacement ?

Des attaques toujours ciblées et sophistiquées

Les cybercriminels cherchent à s’introduire dans les systèmes d’information sans être détectés. Pour y parvenir, ils utilisent des techniques de plus en plus complexes et sophistiquées, capables de contourner les protections classiques. Face à cette évolution, les entreprises doivent sans cesse renforcer et adapter leurs dispositifs de sécurité pour faire face à des attaques en constante mutation. Parmi les menaces les plus répandues, on retrouve :

- Le phishing, qui consiste à dérober des identifiants par de faux emails, sites ou messages. Un phishing avancé permet de contourner les protections habituelles, comme les filtres anti-spam et la double authentification. Ces attaques, désormais appuyées par l’intelligence artificielle, génèrent des messages très réalistes, bien rédigés et sans fautes. Certains cybercriminels disposent même d’outils sophistiqués leur envoyant des alertes en temps réel sur des plateformes comme Telegram dès qu’un compte est compromis.

- L’exploitation de failles de sécurité (CVE) : lorsqu’une vulnérabilité est rendue publique, les cybercriminels cherchent à l’exploiter avant qu’elle ne soit corrigée. C’est une véritable course contre-la-montre : si le système n’est pas rapidement mis à jour (patché), il devient une porte d’entrée idéale.

- Les attaques par inscription d’application : en autorisant une application malveillante à accéder à un compte tiers (Microsoft 365, Google, etc.), l’utilisateur ouvre sans le savoir l’accès à des données sensibles. Une fois à l’intérieur, les attaquants prennent leur temps : ils cartographient le système, repèrent les ressources critiques comme les sauvegardes, et planifient leur action. Ils s’appuient sur des outils automatisés, mais surtout sur une véritable intelligence humaine.

- L’exploitation avancée de l’Active Directory (AD) : une fois à l’intérieur du réseau, les attaquants s’orientent rapidement vers l’Active Directory, véritable colonne vertébrale des systèmes d’authentification et de gestion des accès en entreprise. Les campagnes de ransomware récentes dépassent désormais les simples scripts automatisés. Elles intègrent des techniques d’évasion et de persistance beaucoup plus sophistiquées, conçues pour contourner les mécanismes de détection traditionnels et maintenir un accès prolongé au système sans être repérées.

La contre-attaque : la détection et la réponse en temps réel

La course contre-la-montre commence dès la détection et la remontée d’une alerte de sécurité. L’enjeu est de bloquer les pirates avant même qu’ils aient le temps d’exfiltrer les données, d’installer des systèmes de persistance (APT* = menaces persistantes avancées) et de chiffrer les fichiers et sauvegardes.

Pour parer à ces intrusions, l’entreprise doit s’équiper de dispositifs robustes, parmi lesquels :

- Un EDR (Endpoint Detection & Response) installé sur tous les postes et serveurs.

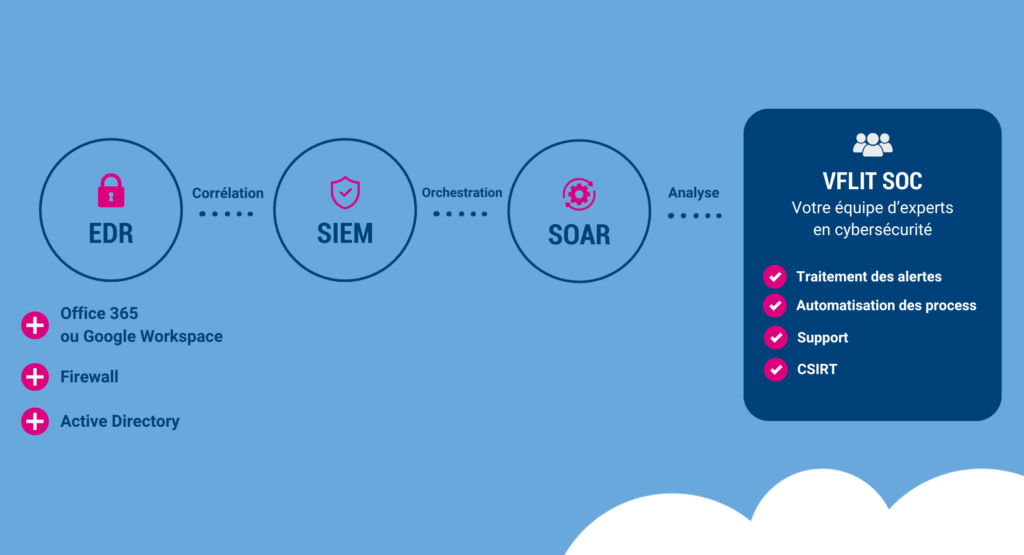

- Une solution MxDR (Managed Extended Detection and Response) qui collecte les données via différents connecteurs (EDR, Office 365, Active Directory, Firewall etc.), les centralise dans un SIEM (Security Information and Event Management), et orchestre la réponse à incidents via un SOAR (Security Orchestration, Automation, and Response).

- Un SOC (Security Operation Center) actif 24h/24 et 7j/7, capable d’analyser les alertes, y compris la nuit et le week-end.

*SIEM : Security Information and Event Management

*SOAR : Security Orchestration, Automation, and Response

*CSIRT : Computer Security Incident Response Team

Les bonnes pratiques pour protéger son entreprise des cyberattaques

Mettre en place une protection numérique solide est indispensable pour limiter les risques de cybermenaces.

Voici les pratiques essentielles à adopter :

- Réaliser des sauvegardes régulières déconnectées ou immuables,

- Avoir un firewall (pare-feu) Internet à jour,

- Déployer un logiciel EDR sur tous les postes et tous les serveurs avec un SOC 24/7,

- Détecter des attaques avancées sur le tenant Office 365, Google Workspace, l’Active Directory et les firewalls avec une offre MxDR et un SOC 24/7,

- Mettre à jour les infrastructures de virtualisation et renforcer les mots de passe des équipements critiques avec l’activation de la double authentification (MFA),

- Patcher les postes de travail et les serveurs en appliquant régulièrement les mises à jour de sécurité pour corriger les failles,

- Souscrire une assurance cyber, pour faire face plus sereinement aux conséquences d’une éventuelle attaque.